| Zugangscode: Der Zugangscode kann sich beziehen auf: | |

| Zugangscode: Der Zugangscode kann sich beziehen auf: | |

| Zugang zum Computer College: Das Access Computer College ist eine graduierte tertiäre Bildungseinrichtung, die sich auf Computer- und technisch-berufliche Kurse spezialisiert hat. Das Access Computer College mit Sitz auf den Philippinen verfügt derzeit über 10 Standorte: ACCESS-Manila, ACCESS-Monumento, ACCESS-Cubao, ACCESS-Lagro, ACCESS-Camarin, ACCESS-Novaliches-Zabarte, ACCESS-Pasig, ACCESS-Marilao, ACCESS-Meycauayan und ACCESS-Balagtas. Es wurde 1981 gegründet. | |

| Konzentrator: In der Entwicklung moderner Telekommunikationssysteme bestand die Anforderung, eine große Anzahl von Zugangsgeräten mit niedriger Geschwindigkeit über gemeinsame Pfade mit Vermittlungsstellen der großen Telefongesellschaft zu verbinden. Während der ersten Generationen digitaler Netzwerke wurden analoge Signale auf Leitungskarten digitalisiert, die an den Telefonvermittlungsschaltern angebracht waren. Um die Kosten für Teilnehmeranschlüsse zu senken, wurde beschlossen, diese Konvertierung durch den Einsatz kleiner Konvertierungsgeräte in Kundenvierteln näher an die Kundenstandorte heranzuführen. Diese Geräte würden mehrere digitale Signale auf einer einzigen Verbindung zu einer größeren Telefonvermittlung kombinieren, um dem Kunden einen Service zu bieten. Diese Geräte wurden ursprünglich als Fernkonzentratoren oder einfach als Fernbedienungen bezeichnet. | |

| Bewusstsein: Bewusstsein ist im einfachsten Fall "Empfindung oder Bewusstsein der inneren oder äußeren Existenz". Trotz jahrtausendelanger Analysen, Definitionen, Erklärungen und Debatten von Philosophen und Wissenschaftlern bleibt das Bewusstsein rätselhaft und kontrovers und ist "gleichzeitig der bekannteste und mysteriöseste Aspekt unseres Lebens". Vielleicht ist die einzige weit verbreitete Vorstellung über das Thema die Intuition, dass es existiert. Es gibt unterschiedliche Meinungen darüber, was genau als Bewusstsein studiert und erklärt werden muss. Manchmal ist es gleichbedeutend mit dem Geist und manchmal ein Aspekt davon. In der Vergangenheit war es das "innere Leben" eines Menschen, die Welt der Selbstbeobachtung, des privaten Denkens, der Vorstellungskraft und des Willens. Heutzutage beinhaltet es oft irgendeine Art von Erfahrung, Erkenntnis, Gefühl oder Wahrnehmung. Es kann Bewusstsein, Bewusstseinsbewusstsein oder Selbstbewusstsein sein. Es kann verschiedene Ebenen oder Ordnungen des Bewusstseins geben oder verschiedene Arten des Bewusstseins oder nur eine Art mit unterschiedlichen Merkmalen. Andere Fragen sind, ob nur Menschen bei Bewusstsein sind, alle Tiere oder sogar das gesamte Universum. Das unterschiedliche Spektrum an Forschung, Vorstellungen und Spekulationen lässt Zweifel aufkommen, ob die richtigen Fragen gestellt werden. |  |

| Streit: Streit kann sich beziehen auf:

| |

| Zugangskontrolle: In den Bereichen physische Sicherheit und Informationssicherheit ist die Zugriffssteuerung ( Access Control, AC ) die selektive Einschränkung des Zugriffs auf einen Ort oder eine andere Ressource, während die Zugriffsverwaltung den Prozess beschreibt. Der Vorgang des Zugriffs kann das Konsumieren, Betreten oder Verwenden bedeuten. Die Berechtigung zum Zugriff auf eine Ressource wird als Autorisierung bezeichnet . |  |

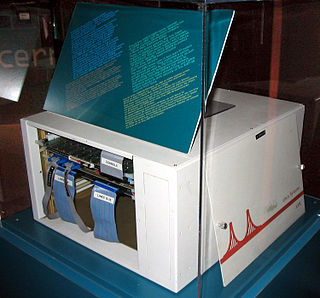

| Kartenleser: Ein Kartenleser ist ein Dateneingabegerät, das Daten von einem kartenförmigen Speichermedium liest. Die ersten waren Lochkartenleser, die Lochkarten aus Papier oder Pappe lasen, die in den ersten Jahrzehnten der Computerindustrie zum Speichern von Informationen und Programmen für Computersysteme verwendet wurden. Moderne Kartenleser sind elektronische Geräte, die Plastikkarten lesen können, in die entweder ein Barcode, ein Magnetstreifen, ein Computerchip oder ein anderes Speichermedium eingebettet sind. | |

| Zugriffskontrollliste: In der Computersicherheit ist eine Zugriffssteuerungsliste ( Access Control List, ACL ) eine Liste von Berechtigungen, die einer Systemressource (einem Objekt) zugeordnet sind. Eine ACL gibt an, welchen Benutzern oder Systemprozessen Zugriff auf Objekte gewährt wird und welche Vorgänge für bestimmte Objekte zulässig sind. Jeder Eintrag in einer typischen ACL gibt einen Betreff und eine Operation an. Wenn ein Dateiobjekt beispielsweise eine ACL enthält, die Folgendes enthält (Alice: Lesen, Schreiben; Bob: Lesen) , würde dies Alice die Erlaubnis geben, die Datei zu lesen und zu schreiben, und Bob, sie nur zu lesen. | |

| Zugriffssteuerungsausdruck: Ein Zugriffssteuerungsausdruck in Bezug auf ein Computerdateisystem ist eine Liste von Booleschen Ausdrücken, die an ein Dateiobjekt angehängt sind. Ein Zugriffssteuerungsausdruck gibt eine boolesche Formel an, die definiert, welchen Benutzern oder Systemprozessen Zugriff auf Objekte gewährt wird und welche Operationen für bestimmte Objekte zulässig sind. Jeder Eintrag in einem typischen Zugriffssteuerungsausdruck gibt eine Operation und einen Ausdruck und eine Operation an. Wenn ein Dateiobjekt beispielsweise einen Zugriffssteuerungsausdruck enthält, der | |

| Schlüsselbund: Ein Schlüsselbund ist ein kleiner Ring oder eine Metallkette, an der mehrere Schlüssel befestigt werden können. Durch die Länge eines Schlüsselbunds kann ein Gegenstand einfacher verwendet werden, als wenn er direkt mit einem Schlüsselbund verbunden ist. Einige Schlüsselanhänger ermöglichen es einem oder beiden Enden, sich zu drehen, wodurch verhindert wird, dass sich der Schlüsselbund verdreht, während der Gegenstand verwendet wird. |  |

| Zugriffskontrollliste: In der Computersicherheit ist eine Zugriffssteuerungsliste ( Access Control List, ACL ) eine Liste von Berechtigungen, die einer Systemressource (einem Objekt) zugeordnet sind. Eine ACL gibt an, welchen Benutzern oder Systemprozessen Zugriff auf Objekte gewährt wird und welche Vorgänge für bestimmte Objekte zulässig sind. Jeder Eintrag in einer typischen ACL gibt einen Betreff und eine Operation an. Wenn ein Dateiobjekt beispielsweise eine ACL enthält, die Folgendes enthält (Alice: Lesen, Schreiben; Bob: Lesen) , würde dies Alice die Erlaubnis geben, die Datei zu lesen und zu schreiben, und Bob, sie nur zu lesen. | |

| Zugriffskontrollliste: In der Computersicherheit ist eine Zugriffssteuerungsliste ( Access Control List, ACL ) eine Liste von Berechtigungen, die einer Systemressource (einem Objekt) zugeordnet sind. Eine ACL gibt an, welchen Benutzern oder Systemprozessen Zugriff auf Objekte gewährt wird und welche Vorgänge für bestimmte Objekte zulässig sind. Jeder Eintrag in einer typischen ACL gibt einen Betreff und eine Operation an. Wenn ein Dateiobjekt beispielsweise eine ACL enthält, die Folgendes enthält (Alice: Lesen, Schreiben; Bob: Lesen) , würde dies Alice die Erlaubnis geben, die Datei zu lesen und zu schreiben, und Bob, sie nur zu lesen. | |

| Zugangskontrolle: In den Bereichen physische Sicherheit und Informationssicherheit ist die Zugriffssteuerung ( Access Control, AC ) die selektive Einschränkung des Zugriffs auf einen Ort oder eine andere Ressource, während die Zugriffsverwaltung den Prozess beschreibt. Der Vorgang des Zugriffs kann das Konsumieren, Betreten oder Verwenden bedeuten. Die Berechtigung zum Zugriff auf eine Ressource wird als Autorisierung bezeichnet . |  |

| Zugangskontrolle: In den Bereichen physische Sicherheit und Informationssicherheit ist die Zugriffssteuerung ( Access Control, AC ) die selektive Einschränkung des Zugriffs auf einen Ort oder eine andere Ressource, während die Zugriffsverwaltung den Prozess beschreibt. Der Vorgang des Zugriffs kann das Konsumieren, Betreten oder Verwenden bedeuten. Die Berechtigung zum Zugriff auf eine Ressource wird als Autorisierung bezeichnet . |  |

| Mantrap (Zugangskontrolle): Ein Mantrap- , Luftschleusen- , Sally-Port- oder Zugangskontrollvorraum ist ein physisches Sicherheitszugangskontrollsystem, das einen kleinen Raum mit zwei Sätzen von ineinandergreifenden Türen umfasst, so dass der erste Satz von Türen geschlossen werden muss, bevor der zweite Satz geöffnet wird. Luftschleusen haben ein sehr ähnliches Design, das ein freies Ein- und Aussteigen ermöglicht und gleichzeitig den Luftstrom einschränkt. | |

| Zugangskontrolle: In den Bereichen physische Sicherheit und Informationssicherheit ist die Zugriffssteuerung ( Access Control, AC ) die selektive Einschränkung des Zugriffs auf einen Ort oder eine andere Ressource, während die Zugriffsverwaltung den Prozess beschreibt. Der Vorgang des Zugriffs kann das Konsumieren, Betreten oder Verwenden bedeuten. Die Berechtigung zum Zugriff auf eine Ressource wird als Autorisierung bezeichnet . |  |

| Zugriff Copyright: Access © oder Access Copyright ist der Betriebsname eines Unternehmens des Canada Business Corporations Act, dessen offizieller Registrierungsname The Canadian Copyright Licensing Agency ist . Es handelt sich um ein gemeinnütziges Urheberrechtskollektiv, das Einnahmen von lizenzierten kanadischen Unternehmen, Regierungen, Schulen, Bibliotheken und anderen Urheberrechtsnutzern für das Fotokopieren von Druckwerken sammelt und diese Gelder an die Rechteinhaber dieser Werke wie Verlage und Autoren von verteilt Kanada und auf der ganzen Welt. | |

| Zugang zur Hochschulbildung: Das Access to Higher Education (HE) -Diplom ist eine britische Qualifikation, die Studenten - in der Regel ab 19 Jahren - auf das Studium als Student an einer Universität vorbereitet. Das Diplom richtet sich an Personen, die eine höhere Ausbildung absolvieren möchten, aber die Schule verlassen haben, ohne eine Qualifikation der Stufe 3 zu erreichen, z. B. Abitur. Nach Abschluss des Studiums wird das Zugangsdiplom in der gleichen Position wie das Abitur ausgestellt, sodass Inhaber BA-Abschlüsse, BSc-Abschlüsse, HNCs, HNDs, LLBs und andere Bachelor-Abschlüsse erwerben können. Seit 1989 besteht ein nationaler Rahmen. Die Quality Assurance Agency (QAA), die Regulierungsbehörde für den Zugang zu Hochschulen, ist seit ihrer Gründung im Jahr 1997 in England, Wales und Nordirland für diesen Rahmen verantwortlich. | |

| Zugang (Kreditkarte): Access war eine britische Kreditkartenmarke, die 1972 von der Lloyds Bank, der Midland Bank und der National Westminster Bank ins Leben gerufen wurde, um mit der bereits etablierten Barclaycard mithalten zu können. Es wurde 1996 aufgelöst, als es von MasterCard übernommen wurde. |  |

| Zugang (Kreditkarte): Access war eine britische Kreditkartenmarke, die 1972 von der Lloyds Bank, der Midland Bank und der National Westminster Bank ins Leben gerufen wurde, um mit der bereits etablierten Barclaycard mithalten zu können. Es wurde 1996 aufgelöst, als es von MasterCard übernommen wurde. |  |

| Zugangsnetzwerk: Ein Zugangsnetz ist eine Art Telekommunikationsnetz, das Teilnehmer mit ihrem unmittelbaren Dienstanbieter verbindet. Es steht im Gegensatz zum Kernnetzwerk, das lokale Anbieter miteinander verbindet. Das Zugangsnetz kann weiter unterteilt sein zwischen Feeder-Anlage oder Verteilungsnetz und Drop-Anlage oder Edge-Netzwerk. | |

| Sharing Economy: Im Kapitalismus ist die Sharing Economy ein sozioökonomisches System, das auf der gemeinsamen Nutzung von Ressourcen beruht. Es handelt sich häufig um eine Art des Kaufs von Waren und Dienstleistungen, die sich vom traditionellen Geschäftsmodell von Unternehmen unterscheidet, die Mitarbeiter einstellen, um Produkte für den Verkauf an Verbraucher herzustellen. Es umfasst die gemeinsame Schaffung, Produktion, Verteilung, den Handel und den Verbrauch von Waren und Dienstleistungen durch verschiedene Personen und Organisationen. Diese Systeme haben verschiedene Formen und nutzen häufig die Informationstechnologie, um Einzelpersonen, Unternehmen, gemeinnützige Organisationen und Behörden mit Informationen zu versorgen, die die Verteilung, gemeinsame Nutzung und Wiederverwendung von Überkapazitäten bei Waren und Dienstleistungen ermöglichen. | |

| Scottish Qualifications Authority: Die Scottish Qualifications Authority ist die exekutive nicht abteilungsbezogene öffentliche Einrichtung der schottischen Regierung, die für die Akkreditierung von Bildungspreisen zuständig ist. Es wird teilweise von der Direktion für Bildung und lebenslanges Lernen der schottischen Regierung finanziert und beschäftigt rund 750 Mitarbeiter in Glasgow und Dalkeith. |  |

| Zugangsnetzwerk: Ein Zugangsnetz ist eine Art Telekommunikationsnetz, das Teilnehmer mit ihrem unmittelbaren Dienstanbieter verbindet. Es steht im Gegensatz zum Kernnetzwerk, das lokale Anbieter miteinander verbindet. Das Zugangsnetz kann weiter unterteilt sein zwischen Feeder-Anlage oder Verteilungsnetz und Drop-Anlage oder Edge-Netzwerk. | |

| Doppelboden: Ein Doppelboden bietet einen erhöhten Strukturboden über einem festen Untergrund, um einen verborgenen Hohlraum für den Durchgang mechanischer und elektrischer Dienstleistungen zu schaffen. Doppelböden werden häufig in modernen Bürogebäuden und in speziellen Bereichen wie Kommandozentralen, Rechenzentren für Informationstechnologie und Computerräumen verwendet, in denen mechanische Dienste und Kabel, Verkabelung und Stromversorgung verlegt werden müssen. Solche Fußböden können in unterschiedlichen Höhen von 51 mm (2 Zoll) bis zu einer Höhe von mehr als 1,2 m (4 Fuß) verlegt werden, um den Serviceleistungen gerecht zu werden, die darunter untergebracht werden können. Zusätzliche strukturelle Unterstützung und Beleuchtung werden häufig bereitgestellt, wenn ein Boden so hoch ist, dass eine Person kriechen oder sogar darunter gehen kann. |  |

| Gesetz über den Zugang für afghanische Frauen: Der Access for Afghan Women Act von 2003 ist ein Gesetzesentwurf, den die Repräsentanten Carolyn Maloney und Dana Rohrabacher im Repräsentantenhaus der Vereinigten Staaten eingeführt haben. Der Gesetzentwurf wurde am 27. März 2003 beim Repräsentantenhaus eingereicht und sofort an den Hausausschuss für internationale Beziehungen überwiesen. | |

| Gesetz über den Zugang für afghanische Frauen: Der Access for Afghan Women Act von 2003 ist ein Gesetzesentwurf, den die Repräsentanten Carolyn Maloney und Dana Rohrabacher im Repräsentantenhaus der Vereinigten Staaten eingeführt haben. Der Gesetzentwurf wurde am 27. März 2003 beim Repräsentantenhaus eingereicht und sofort an den Hausausschuss für internationale Beziehungen überwiesen. | |

| HTTP 403: Das HTTP 403 ist ein HTTP-Statuscode, was bedeutet, dass der Zugriff auf die angeforderte Ressource verboten ist. Der Server hat die Anforderung verstanden, wird sie jedoch nicht erfüllen. | |

| HTTP 403: Das HTTP 403 ist ein HTTP-Statuscode, was bedeutet, dass der Zugriff auf die angeforderte Ressource verboten ist. Der Server hat die Anforderung verstanden, wird sie jedoch nicht erfüllen. | |

| Falltür: Eine Falltür ist eine Schiebetür oder eine Flügeltür, die bündig mit der Oberfläche eines Bodens, Dachs oder einer Decke oder auf der Bühne eines Theaters abschließt. Eine Luke , eine Öffnung, die sich auch in einer Wand befinden kann und nicht bündig mit der Oberfläche sein muss, ist ähnlich; In einigen Fällen gilt jeder Name. Eine kleine Tür in einer Wand, einem Boden oder einer Decke, die zum Zugang zu Geräten verwendet wird, wird als Zugangsklappe oder Zugangstür bezeichnet . |  |

| Mannloch: Ein Mannloch ist eine Öffnung zu einem begrenzten Raum wie einem Schacht, einem Versorgungsgewölbe oder einem großen Gefäß. Mannlöcher werden häufig als Zugangspunkt für ein unterirdisches öffentliches Versorgungsunternehmen verwendet, um Inspektion, Wartung und Systemaktualisierungen zu ermöglichen. Die meisten unterirdischen Dienste verfügen über Mannlöcher, darunter Wasser, Kanalisation, Telefon, Strom, Regenwasserkanäle, Fernwärme und Gas. |  |

| Zugang zu Hollywood: Access Hollywood , früher bekannt als Access von 2017 bis 2019, ist eine amerikanische TV-Unterhaltungsnachrichtensendung an Wochentagen, die am 9. September 1996 Premiere hatte. Sie umfasst Veranstaltungen und Prominente in der Unterhaltungsbranche. Es wurde vom ehemaligen Executive Producer von Entertainment Tonight, Jim Van Messel, erstellt und wird derzeit von Maureen FitzPatrick und unter der Regie von Richard Plotkin als Executive Producer produziert. In den vergangenen Jahren leiteten Doug Dougherty, Christopher A. Berry und Kim Anastasia das Programm. Access Hollywood konzentriert sich hauptsächlich auf Nachrichten aus der Musik-, Fernseh- und Filmindustrie. |  |

| Donald Trump Zugriff auf Hollywood-Band: Am 7. Oktober 2016 veröffentlichte die Washington Post während der US-Präsidentschaftswahlen 2016 ein Video und einen Begleitartikel über den damaligen Präsidentschaftskandidaten Donald Trump und den Fernsehmoderator Billy Bush, die 2005 "ein äußerst unanständiges Gespräch über Frauen" führten. Trump und Bush waren in einem Bus unterwegs, um eine Episode von Access Hollywood zu filmen, einer Show von NBCUniversal. In dem Video beschrieb Trump seinen Versuch, eine verheiratete Frau zu verführen, und gab an, dass er möglicherweise anfangen würde, eine Frau zu küssen, die er und Bush treffen würden. Er fügte hinzu: "Ich warte nicht einmal. Und wenn du ein Star bist, lassen sie dich das machen. Du kannst alles machen. ... Schnapp sie dir an der Muschi. Du kannst alles machen." Kommentatoren und Anwälte haben eine solche Aktion als sexuellen Übergriff bezeichnet. |  |

| Zugangsnetzwerk: Ein Zugangsnetz ist eine Art Telekommunikationsnetz, das Teilnehmer mit ihrem unmittelbaren Dienstanbieter verbindet. Es steht im Gegensatz zum Kernnetzwerk, das lokale Anbieter miteinander verbindet. Das Zugangsnetz kann weiter unterteilt sein zwischen Feeder-Anlage oder Verteilungsnetz und Drop-Anlage oder Edge-Netzwerk. | |

| Zugang zum Journalismus: Zugangsjournalismus bezieht sich auf Journalismus, bei dem der Zugang - dh Medienzeit mit wichtigen, reichen, berühmten, mächtigen oder auf andere Weise einflussreichen Personen in Politik, Kultur, Sport und anderen Bereichen - Vorrang vor journalistischer Objektivität und / oder Integrität hat. | |

| Zugangsschlüssel: In einem Web - Browser ermöglicht ein Zugriffsschlüssel oder accesskey ein Computer - Benutzer sofort über die Tastatur auf einen bestimmten Teil einer Web - Seite zu springen. Sie wurden 1999 eingeführt und erreichten schnell eine nahezu universelle Browserunterstützung. | |

| Zugangsschlüssel: In einem Web - Browser ermöglicht ein Zugriffsschlüssel oder accesskey ein Computer - Benutzer sofort über die Tastatur auf einen bestimmten Teil einer Web - Seite zu springen. Sie wurden 1999 eingeführt und erreichten schnell eine nahezu universelle Browserunterstützung. | |

| Freiheit zu durchstreifen: Die Freiheit, sich zu bewegen , oder " Jedermannsrecht ", ist das Recht der Öffentlichkeit, auf bestimmte öffentliche oder private Grundstücke, Seen und Flüsse zuzugreifen, um sich zu erholen und Sport zu treiben. Das Recht wird manchmal als das Recht auf öffentlichen Zugang zur Wildnis oder als " Roaming-Recht " bezeichnet. |  |

| Zugriffsebene: In der Informatik und Computerprogrammierung bezeichnet die Zugriffsebene den Satz von Berechtigungen oder Einschränkungen, die für einen Datentyp bereitgestellt werden. Das Reduzieren der Zugriffsebene ist eine effektive Methode zur Begrenzung von Fehlermodi, Debugging-Zeit und Gesamtsystemkomplexität. Die Variablenänderung wird nur auf die Methoden beschränkt, die in der Schnittstelle zur Klasse definiert sind. Somit ist es in viele grundlegende Software-Entwurfsmuster integriert. Im Allgemeinen kann ein bestimmtes Objekt von keiner Funktion ohne ausreichende Zugriffsebene erstellt, gelesen, aktualisiert oder gelöscht werden. | |

| Aufrufstapel: In der Informatik ist ein Call - Stack eine Stapeldatenstruktur , die speichert Informationen über die aktiven Subroutinen eines Computerprogramms. Diese Art von Stapel wird auch als Ausführungsstapel , Programmstapel , Steuerstapel , Laufzeitstapel oder Maschinenstapel bezeichnet und oft nur als " Stapel " verkürzt. Obwohl die Wartung des Aufrufstapels für das ordnungsgemäße Funktionieren der meisten Software wichtig ist, sind die Details in höheren Programmiersprachen normalerweise verborgen und automatisch. Viele Computeranweisungssätze enthalten spezielle Anweisungen zum Bearbeiten von Stapeln. | |

| Zugriffskontrollliste: In der Computersicherheit ist eine Zugriffssteuerungsliste ( Access Control List, ACL ) eine Liste von Berechtigungen, die einer Systemressource (einem Objekt) zugeordnet sind. Eine ACL gibt an, welchen Benutzern oder Systemprozessen Zugriff auf Objekte gewährt wird und welche Vorgänge für bestimmte Objekte zulässig sind. Jeder Eintrag in einer typischen ACL gibt einen Betreff und eine Operation an. Wenn ein Dateiobjekt beispielsweise eine ACL enthält, die Folgendes enthält (Alice: Lesen, Schreiben; Bob: Lesen) , würde dies Alice die Erlaubnis geben, die Datei zu lesen und zu schreiben, und Bob, sie nur zu lesen. | |

| Zugriffsverwaltung: Zugriffsverwaltung , Zugriffskontrolle. Bei Verwendung in verkehrs- und verkehrstechnischen Kreisen bezieht sich dies im Allgemeinen auf die Regelung von Kreuzungen, Kreuzungen, Einfahrten und mittleren Öffnungen zu einer Fahrbahn. Ziel ist es, den Zugang zu Landnutzungen zu ermöglichen und gleichzeitig die Sicherheit und Mobilität der Straßen zu gewährleisten, indem Zugangsort, Design, Abstand und Betrieb kontrolliert werden. Dies ist besonders wichtig für Hauptstraßen, die den Durchgangsverkehr effizient bedienen sollen. | |

| Zugangsmatte: Eine Zugangsmatte ist eine tragbare Plattform zur Unterstützung von Geräten, die beim Bau und anderen ressourcenbasierten Aktivitäten verwendet werden, einschließlich Bohrinseln, Lagern, Panzern und Hubschrauberlandeplätzen. Es kann auch als strukturelle Fahrbahn verwendet werden, um den Durchgang über instabilen Boden, Rohrleitungen und mehr zu ermöglichen. | |

| Zugriffskontrollmatrix: In der Informatik ist eine Zugriffssteuerungsmatrix oder Zugriffsmatrix ein abstraktes, formales Sicherheitsmodell des Schutzzustands in Computersystemen, das die Rechte jedes Subjekts in Bezug auf jedes Objekt im System charakterisiert. Es wurde erstmals 1971 von Butler W. Lampson eingeführt. | |

| Zugriffskontrollmatrix: In der Informatik ist eine Zugriffssteuerungsmatrix oder Zugriffsmatrix ein abstraktes, formales Sicherheitsmodell des Schutzzustands in Computersystemen, das die Rechte jedes Subjekts in Bezug auf jedes Objekt im System charakterisiert. Es wurde erstmals 1971 von Butler W. Lampson eingeführt. | |

| Zugriff auf Mediengruppe: Die Access Media Group war eine in Privatbesitz befindliche kanadische Rundfunk- und Multimedia-Gruppe mit Sitz in Edmonton, Alberta, Kanada, die sich auf lernbasierte Medien spezialisiert hat und ursprünglich mehrheitlich im Besitz von CHUM Limited war. Es besaß vier Fernsehkanäle, eine Multimedia-Vertriebsgesellschaft und eine Schule für Weiterbildung und persönliches Wachstum. Der Hauptsitz von AMG befindet sich am Enterprise Square in Edmonton, Alberta. | |

| Zugriffsmethode: Eine Zugriffsmethode ist eine Funktion eines Mainframe-Betriebssystems, die den Zugriff auf Daten auf Festplatte, Band oder anderen externen Geräten ermöglicht. Zugriffsmethoden waren seit den späten 1950er Jahren in mehreren Mainframe-Betriebssystemen unter verschiedenen Namen verfügbar. der Name Zugriffsverfahren wurde 1963 in der IBM OS / 360 - Betriebssystem vorgestellt. Zugriffsmethoden bieten eine Anwendungsprogrammierschnittstelle (API) für Programmierer zum Übertragen von Daten zum oder vom Gerät und können mit Gerätetreibern in Nicht-Mainframe-Betriebssystemen verglichen werden, bieten jedoch in der Regel ein höheres Maß an Funktionalität. | |

| Zugriffsmethode: Eine Zugriffsmethode ist eine Funktion eines Mainframe-Betriebssystems, die den Zugriff auf Daten auf Festplatte, Band oder anderen externen Geräten ermöglicht. Zugriffsmethoden waren seit den späten 1950er Jahren in mehreren Mainframe-Betriebssystemen unter verschiedenen Namen verfügbar. der Name Zugriffsverfahren wurde 1963 in der IBM OS / 360 - Betriebssystem vorgestellt. Zugriffsmethoden bieten eine Anwendungsprogrammierschnittstelle (API) für Programmierer zum Übertragen von Daten zum oder vom Gerät und können mit Gerätetreibern in Nicht-Mainframe-Betriebssystemen verglichen werden, bieten jedoch in der Regel ein höheres Maß an Funktionalität. | |

| Zugriffsmodifikatoren: Zugriffsmodifikatoren sind Schlüsselwörter in objektorientierten Sprachen, die die Zugänglichkeit von Klassen, Methoden und anderen Elementen festlegen. Zugriffsmodifikatoren sind ein spezifischer Bestandteil der Programmiersprachen-Syntax, die zur Erleichterung der Kapselung von Komponenten verwendet wird. | |

| Zugriffsmodifikatoren: Zugriffsmodifikatoren sind Schlüsselwörter in objektorientierten Sprachen, die die Zugänglichkeit von Klassen, Methoden und anderen Elementen festlegen. Zugriffsmodifikatoren sind ein spezifischer Bestandteil der Programmiersprachen-Syntax, die zur Erleichterung der Kapselung von Komponenten verwendet wird. | |

| Zugangsnetzwerk: Ein Zugangsnetz ist eine Art Telekommunikationsnetz, das Teilnehmer mit ihrem unmittelbaren Dienstanbieter verbindet. Es steht im Gegensatz zum Kernnetzwerk, das lokale Anbieter miteinander verbindet. Das Zugangsnetz kann weiter unterteilt sein zwischen Feeder-Anlage oder Verteilungsnetz und Drop-Anlage oder Edge-Netzwerk. | |

| Zugriff auf Netzwerkerkennungs- und Auswahlfunktion: Die Zugriffsnetzwerkerkennungs- und -auswahlfunktion ( ANDSF ) ist eine Einheit innerhalb eines weiterentwickelten Paketkerns (EPC) der Systemarchitekturentwicklung (SAE) für 3GPP-kompatible Mobilfunknetze. Der Zweck des ANDSF besteht darin, Benutzergeräten (UE) dabei zu helfen, Nicht-3GPP-Zugangsnetzwerke wie Wi-Fi oder WIMAX zu erkennen, die zusätzlich zu 3GPP-Zugangsnetzwerken für die Datenkommunikation verwendet werden können, und das UE mit Regelüberwachung zu versorgen die Verbindung zu diesen Netzwerken. | |

| Zugangsnetzwerk: Ein Zugangsnetz ist eine Art Telekommunikationsnetz, das Teilnehmer mit ihrem unmittelbaren Dienstanbieter verbindet. Es steht im Gegensatz zum Kernnetzwerk, das lokale Anbieter miteinander verbindet. Das Zugangsnetz kann weiter unterteilt sein zwischen Feeder-Anlage oder Verteilungsnetz und Drop-Anlage oder Edge-Netzwerk. | |

| Benutzerdefiniertes Online-Panel: Ein benutzerdefiniertes Online-Panel oder Internet- Zugangspanel ist eine Gruppe von vorab überprüften Befragten, die ihre Bereitschaft zur Teilnahme an Umfragen und / oder Kundenfeedback-Sitzungen zum Ausdruck gebracht haben. Das benutzerdefinierte Online-Panel wird auch als Kundenberatungspanel, proprietäres Panel oder Online-Forschungspanel bezeichnet. Die Befragten werden durch Ausfüllen eines Profilfragebogens zu "Diskussionsteilnehmern". Die gesammelten Daten umfassen Demografie, Lebensstilmerkmale und Mediengewohnheiten, die eine Grundlage für die zukünftige Teilnahme an Umfragen bilden. | |

| Abfrageplan: Ein Abfrageplan ist eine Folge von Schritten, mit denen auf Daten in einem relationalen SQL-Datenbankverwaltungssystem zugegriffen wird. Dies ist ein spezieller Fall des relationalen Modellkonzepts von Zugriffsplänen. | |

| Luftarbeitsbühne: Eine Luftarbeitsplattform (AWP) , auch als Luftbildgerät , Hubarbeitsbühne (EWP) , Kirschpflücker , Schaufelwagen oder mobile Hubarbeitsbühne (MEWP) bekannt, ist ein mechanisches Gerät, das verwendet wird, um Personen oder Geräten einen vorübergehenden Zugang zu unzugänglichem Material zu ermöglichen Bereiche, in der Regel in der Höhe. Es gibt verschiedene Arten von mechanisierten Zugangsplattformen, und die einzelnen Arten können auch als "Kirschpflücker" oder "Scherenbühne" bezeichnet werden. |  |

| Zugangspunkt: Access Point oder Access Point können sich beziehen auf:

| |

| Zugangspunkt: Access Point oder Access Point können sich beziehen auf:

| |

| Femtozelle: In der Telekommunikation ist eine Femtozelle eine kleine zellulare Basisstation mit geringem Stromverbrauch, die typischerweise für den Einsatz in Privathaushalten oder kleinen Unternehmen ausgelegt ist. Ein breiterer Begriff, der in der Branche weiter verbreitet ist, ist kleinzellig mit Femtozelle als Teilmenge. Es stellt über Breitband eine Verbindung zum Netzwerk des Dienstanbieters her. Aktuelle Designs unterstützen in der Regel vier bis acht gleichzeitig aktive Mobiltelefone in Wohngebieten, abhängig von der Versionsnummer und der Femtozellen-Hardware, und acht bis 16 Mobiltelefone in Unternehmensumgebungen. Mit einer Femtozelle können Dienstanbieter die Dienstabdeckung in Innenräumen oder am Rand der Zelle erweitern, insbesondere dort, wo der Zugriff ansonsten eingeschränkt oder nicht verfügbar wäre. Obwohl viel Aufmerksamkeit auf WCDMA gerichtet ist, ist das Konzept auf alle Standards anwendbar, einschließlich GSM-, CDMA2000-, TD-SCDMA-, WiMAX- und LTE-Lösungen. |  |

| Zugangspunkt: Access Point oder Access Point können sich beziehen auf:

| |

| Zugangskontrolle: In den Bereichen physische Sicherheit und Informationssicherheit ist die Zugriffssteuerung ( Access Control, AC ) die selektive Einschränkung des Zugriffs auf einen Ort oder eine andere Ressource, während die Zugriffsverwaltung den Prozess beschreibt. Der Vorgang des Zugriffs kann das Konsumieren, Betreten oder Verwenden bedeuten. Die Berechtigung zum Zugriff auf eine Ressource wird als Autorisierung bezeichnet . |  |

| Internetanbieter: Ein Internetdienstanbieter ( ISP ) ist eine Organisation, die eine Vielzahl von Diensten für den Zugriff auf, die Nutzung oder die Teilnahme am Internet bereitstellt. Internetdienstanbieter können in verschiedenen Formen organisiert werden, z. B. in kommerziellem, gemeinschaftlichem, gemeinnützigem oder anderweitigem Privatbesitz. |  |

| Epidemiologie: Epidemiologie ist die Untersuchung und Analyse der Verteilung, Muster und Determinanten von Gesundheits- und Krankheitszuständen in definierten Populationen. | |

| Zugriff auf die Abfragesprache: Access , der Nachfolger von ENGLISH, ist eine englischähnliche Abfragesprache, die im Pick-Betriebssystem verwendet wird. | |

| Zugangsregister: In der IBM-Terminologie ist ein Zugriffsregister (AR) ein Hardwareregister in ESA / 370- und späteren Prozessoren. Zugriffsregister arbeiten in Verbindung mit den Allzweckregistern und ermöglichen einem Programm einen transparenten Zugriff auf bis zu 16 2-GB-Adressräume gleichzeitig. ARs wurden 1988 mit ESA / 370 eingeführt und vom MVS / ESA-Betriebssystem unterstützt. | |

| Zugangsregister: In der IBM-Terminologie ist ein Zugriffsregister (AR) ein Hardwareregister in ESA / 370- und späteren Prozessoren. Zugriffsregister arbeiten in Verbindung mit den Allzweckregistern und ermöglichen einem Programm einen transparenten Zugriff auf bis zu 16 2-GB-Adressräume gleichzeitig. ARs wurden 1988 mit ESA / 370 eingeführt und vom MVS / ESA-Betriebssystem unterstützt. | |

| Zugangsrechte: Zugriffsrechte können sich beziehen auf:

| |

| Zugangsrechte: Zugriffsrechte können sich beziehen auf:

| |

| Öffnungsrecht: Das Öffnungsrecht im Mittelalter war das Recht eines Lehnsherrn, genauer gesagt eines Territorial- oder Schutzherrn, im Heiligen Römischen Reich, die Vasallenburg, das befestigte Haus oder die befestigte Stadt im Falle eines Kampfes unentgeltlich als Kampfbasis zu nutzen Konflikt. Es ist eine Form des Zugangsrechts. | |

| Frontstraße: Eine Frontstraße ist eine lokale Straße, die parallel zu einer schnelleren Straße mit beschränktem Zugang verläuft. Eine Frontstraße wird häufig verwendet, um Zugang zu privaten Zufahrten, Geschäften, Häusern, Industrien oder Bauernhöfen zu erhalten. Wenn parallele Hochgeschwindigkeitsstraßen als Teil einer Hauptstraße vorgesehen sind, werden diese auch als lokale Express-Fahrspuren bezeichnet. |  |

| Zufahrtsstraße nach Schukowski: Die Zufahrtsstraße von der Autobahn M5 nach Schukowski verläuft 9 km von der Siedlung Imeni Telmana bis nach Schukowski. | |

| Router (Computer): Ein Router ist ein Netzwerkgerät, das Datenpakete zwischen Computernetzwerken weiterleitet. Router führen die Verkehrsleitungsfunktionen im Internet aus. Über das Internet gesendete Daten wie eine Webseite oder eine E-Mail liegen in Form von Datenpaketen vor. Ein Paket wird normalerweise von einem Router über die Netzwerke, die ein Netzwerk bilden, an einen anderen Router weitergeleitet, bis es seinen Zielknoten erreicht. |  |

| Netzwerkzugriffsserver: Ein Network Access Server ( NAS ) ist ein einzelner Zugriffspunkt auf eine Remote-Ressource. | |

| Netzwerkzugriffsserver: Ein Network Access Server ( NAS ) ist ein einzelner Zugriffspunkt auf eine Remote-Ressource. | |

| Zugriffsmodifikatoren: Zugriffsmodifikatoren sind Schlüsselwörter in objektorientierten Sprachen, die die Zugänglichkeit von Klassen, Methoden und anderen Elementen festlegen. Zugriffsmodifikatoren sind ein spezifischer Bestandteil der Programmiersprachen-Syntax, die zur Erleichterung der Kapselung von Komponenten verwendet wird. | |

| Zugriffsmodifikatoren: Zugriffsmodifikatoren sind Schlüsselwörter in objektorientierten Sprachen, die die Zugänglichkeit von Klassen, Methoden und anderen Elementen festlegen. Zugriffsmodifikatoren sind ein spezifischer Bestandteil der Programmiersprachen-Syntax, die zur Erleichterung der Kapselung von Komponenten verwendet wird. | |

| Verkehrspumpen: Das Verkehrspumpen , auch als Zugangsstimulation bezeichnet , ist eine umstrittene Praxis, bei der einige Ortsnetzbetreiber in ländlichen Gebieten der Vereinigten Staaten das Volumen eingehender Anrufe in ihre Netze erhöhen und von den stark gestiegenen Gebühren für die Intercarrier-Kompensation profitieren berechtigt durch das Telekommunikationsgesetz von 1996. | |

| Zugangsschicht: Die Zugriffsschicht ( Access Stratum, AS) ist eine Funktionsschicht in den Protokollstapeln des drahtlosen UMTS- und LTE-Telekommunikationsprotokolls zwischen Funknetz und Benutzergeräten. Während die Definition der Zugriffsschicht zwischen UMTS und LTE sehr unterschiedlich ist, ist in beiden Fällen die Zugriffsschicht für den Transport von Daten über die drahtlose Verbindung und die Verwaltung von Funkressourcen verantwortlich. Das Funknetz wird auch als Zugangsnetz bezeichnet. + - - - - - - + + - - - - - - - + | HTTP | | Anwendung | + - - - - - - + + - - - - - - - + | TCP | | Transport | + - - - - - - + + - - - - - - - + | IP | | Internet | + - - - - - - + + - - - - - - - + | NAS | | Netzwerk | + - - - - - - + + - - - - - - - + | AS | | Link | + - - - - - - + + - - - - - - - + | Kanäle | | Physisch | + - - - - - - + + - - - - - - - - + | |

| Zugangsstruktur: Zugriffsstrukturen werden bei der Untersuchung des Sicherheitssystems verwendet, bei dem mehrere Parteien zusammenarbeiten müssen, um eine Ressource zu erhalten. Gruppen von Parteien, denen Zugriff gewährt wird, werden als qualifiziert bezeichnet. In satztheoretischen Begriffen werden sie als qualifizierte Mengen bezeichnet. Die Menge aller dieser qualifizierten Mengen wird wiederum als Zugriffsstruktur des Systems bezeichnet. Weniger formal ist es eine Beschreibung, wer mit wem zusammenarbeiten muss, um auf die Ressource zuzugreifen. Bei seiner ursprünglichen Verwendung in der Kryptographie war die Ressource ein Geheimnis, das unter den Teilnehmern geteilt wurde. Nur Untergruppen von Teilnehmern, die in der Zugriffsstruktur enthalten sind, können ihre Freigaben verbinden, um das Geheimnis neu zu berechnen. Im Allgemeinen kann die Ressource auch eine Aufgabe sein, die eine Gruppe von Personen gemeinsam ausführen kann, z. B. das Erstellen einer digitalen Signatur oder das Entschlüsseln einer verschlüsselten Nachricht. | |

| Telefonschalter der Klasse 4: Eine Telefonvermittlung der Klasse 4 oder Tandem ist eine Telefonzentrale der US-Telefongesellschaft, die zur Verbindung von Ortsvermittlungsstellen für Fernkommunikation im öffentlichen Telefonnetz verwendet wird. | |

| Unterstützende Technologie: Assistive Technologie (AT) ist ein unterstützendes, anpassungsfähiges und rehabilitierendes Gerät für Menschen mit Behinderungen oder ältere Menschen. Menschen mit Behinderungen haben oft Schwierigkeiten, Aktivitäten des täglichen Lebens (ADLs) unabhängig oder sogar mit Unterstützung durchzuführen. ADLs sind Selbstpflegeaktivitäten, die Toilettengang, Mobilität (Gehen), Essen, Baden, Anziehen, Pflege und Pflege persönlicher Geräte umfassen. Assistive Technologie kann die Auswirkungen von Behinderungen verbessern, die die Fähigkeit zur Durchführung von ADLs einschränken. Die unterstützende Technologie fördert eine größere Unabhängigkeit, indem sie es den Menschen ermöglicht, Aufgaben auszuführen, die sie früher nicht ausführen konnten oder die sie nur schwer ausführen konnten, indem sie die zur Erfüllung dieser Aufgaben erforderlichen Technologien verbessert oder die Interaktionsmethoden geändert hat. Zum Beispiel bieten Rollstühle eine unabhängige Mobilität für diejenigen, die nicht laufen können, während Hilfsmittel für das Essen Menschen ermöglichen können, die sich nicht selbst ernähren können. Aufgrund der unterstützenden Technologie haben Menschen mit Behinderungen die Möglichkeit eines positiveren und gelasseneren Lebensstils mit einer Zunahme der "sozialen Teilhabe", "Sicherheit und Kontrolle" und einer größeren Chance, "die institutionellen Kosten zu senken, ohne die Haushaltskosten signifikant zu erhöhen". |  |

| Öffentliches Fernsehen: Das öffentlich zugängliche Fernsehen ist traditionell eine Form nichtkommerzieller Massenmedien, in denen die breite Öffentlichkeit Content-TV-Programme erstellen kann, die über Kabelfernseh-Spezialkanäle engmaschig ausgestrahlt werden. Das öffentlich zugängliche Fernsehen wurde in den USA zwischen 1969 und 1971 von der Federal Communications Commission (FCC) unter dem Vorsitz von Dean Burch auf der Grundlage der Pionierarbeit und der Befürwortung von George Stoney, Red Burns und Sidney Dean ins Leben gerufen. | |

| Zugriffszeit: Die Zugriffszeit ist die Zeitverzögerung oder Latenz zwischen einer Anforderung an ein elektronisches System und dem Abschluss des Zugriffs oder der Rückgabe der angeforderten Daten

| |

| Gesetz über den Zugang zu Abtreibungsdiensten: Das Gesetz über den Zugang zu Abtreibungsdiensten ist ein Gesetz in der kanadischen Provinz British Columbia. Es wurde im September 1995 verabschiedet und schützt den Zugang zu Abtreibungsdiensten, indem Demonstrationen außerhalb von Abtreibungskliniken, Arztpraxen und Arztheimen eingeschränkt werden. Es wird eine "Zugangszone" um die Einrichtung herum geschaffen, in der Aktivitäten wie Protest, Beratung auf dem Bürgersteig, Einschüchterung oder körperliche Beeinträchtigung von Abtreibungsanbietern oder ihren Patienten verboten sind. Diese Entfernung variiert je nach Gebäudetyp. Proteste außerhalb der Arztpraxen dürfen nur innerhalb von 10 Metern, bis zu 50 Metern für Krankenhäuser oder Kliniken und 160 Metern für das Haus eines Arztes durchgeführt werden. |  |

| Gesetz über den Zugang zu Adoptionsunterlagen: Das Gesetz über den Zugang zu Adoptionsunterlagen ist ein Gesetz aus Ontario (Kanada), das 2008 in Bezug auf die Offenlegung von Informationen zwischen an Adoptionen beteiligten Parteien verabschiedet wurde. Es ist der Nachfolger des Adoption Information Disclosure Act von 2005, von dem Teile 2007 in einem Urteil von Richter Edward Belobaba vom Ontario Superior Court niedergeschlagen wurden. Der Gesetzentwurf wurde am 14. Mai 2008 in dritter Lesung verabschiedet. | |

| Access 2 Advocacy: Access 2 Advocacy ist ein unabhängiger Advocacy-Dienst mit Sitz in Rhyl, Denbighshire in Nordwales. Sie arbeiten mit Menschen zusammen, die über 50 Jahre alt sind, werden aber bald auch den 11- bis 25-Jährigen helfen. Der Dienst soll sicherstellen, dass die Menschen die Möglichkeit haben, sich Gehör zu verschaffen, und sie in die Lage versetzen, in Zukunft unabhängige Entscheidungen zu treffen und Vertrauen zu gewinnen, um sich mit ähnlichen Themen zu befassen. |  |

| Zugang zu Arasaka: Rob Lioy , bekannt als Access to Arasaka , ist ein US-amerikanischer elektronischer Musiker aus Rochester, New York. | |

| Das Nationalarchiv (Vereinigtes Königreich): Das Nationalarchiv ist eine nichtministerielle Regierungsabteilung. Die übergeordnete Abteilung ist die Abteilung für Digital, Kultur, Medien und Sport des Vereinigten Königreichs Großbritannien und Nordirland. Es ist das offizielle Archiv der britischen Regierung sowie für England und Wales. und "Hüter einiger der bekanntesten Dokumente der Nation, die mehr als 1.000 Jahre zurückreichen." Es gibt separate nationale Archive für Schottland und Nordirland. |  |

| Zugriff auf COVID-19 Tools Accelerator: Der Zugang zu COVID-19 Tools Accelerator oder die weltweite Zusammenarbeit zur Beschleunigung der Entwicklung, Produktion und des gerechten Zugangs zu neuen COVID-19-Diagnostika, -Therapeutika und -Impfstoffen ist eine G20-Initiative, die am 24. April vom Vorsitzenden des Programms Mohammed al-Jadaan angekündigt wurde 2020. Gleichzeitig wurde am 24. April von der Weltgesundheitsorganisation (WHO) ein Aufruf zum Handeln veröffentlicht. |  |

| Zugang zu Cannabis für medizinische Zwecke Vorschriften: Die Marihuana for Medical Purposes Regulations ( MMPR ) waren eine Reihe kanadischer Vorschriften, die im Juli 2013 in Bezug auf die Herstellung, den Vertrieb und die Verwendung von medizinischem Cannabis erlassen wurden. Teile des Gesetzes treten am 1. Oktober 2013, 31. März 2014 und 31. März 2015 in Kraft. Das Gesetz wurde von den Bundesgerichten als verfassungswidrig eingestuft, da Patienten nicht in der Lage sind, ihre eigenen Arzneimittel anzubauen. Das neue Gesetz ist der Zugang zu Cannabis für medizinische Zwecke ( ACMPR ). |  |

| Zugang zu Cannabis für medizinische Zwecke Vorschriften: Die Marihuana for Medical Purposes Regulations ( MMPR ) waren eine Reihe kanadischer Vorschriften, die im Juli 2013 in Bezug auf die Herstellung, den Vertrieb und die Verwendung von medizinischem Cannabis erlassen wurden. Teile des Gesetzes treten am 1. Oktober 2013, 31. März 2014 und 31. März 2015 in Kraft. Das Gesetz wurde von den Bundesgerichten als verfassungswidrig eingestuft, da Patienten nicht in der Lage sind, ihre eigenen Arzneimittel anzubauen. Das neue Gesetz ist der Zugang zu Cannabis für medizinische Zwecke ( ACMPR ). |  |

| AGORA: AGORA ist die Abkürzung für das Programm Zugang zu globaler Online-Forschung zur Landwirtschaft . Es wurde 2003 von der Ernährungs- und Landwirtschaftsorganisation der Vereinten Nationen (FAO) in Zusammenarbeit mit der Cornell University und bis zu 70 der weltweit führenden Wissenschaftsverlage ins Leben gerufen, um einen kostenlosen oder kostengünstigen Online-Zugang zu führenden, von Experten begutachteten Veröffentlichungen in zu ermöglichen Landwirtschaft und verwandte biologische, Umwelt- und Sozialwissenschaften in mehr als 100 Ländern mit niedrigerem Einkommen. | |

| Zugang zur Hochschulbildung: Das Access to Higher Education (HE) -Diplom ist eine britische Qualifikation, die Studenten - in der Regel ab 19 Jahren - auf das Studium als Student an einer Universität vorbereitet. Das Diplom richtet sich an Personen, die eine höhere Ausbildung absolvieren möchten, aber die Schule verlassen haben, ohne eine Qualifikation der Stufe 3 zu erreichen, z. B. Abitur. Nach Abschluss des Studiums wird das Zugangsdiplom in der gleichen Position wie das Abitur ausgestellt, sodass Inhaber BA-Abschlüsse, BSc-Abschlüsse, HNCs, HNDs, LLBs und andere Bachelor-Abschlüsse erwerben können. Seit 1989 besteht ein nationaler Rahmen. Die Quality Assurance Agency (QAA), die Regulierungsbehörde für den Zugang zu Hochschulen, ist seit ihrer Gründung im Jahr 1997 in England, Wales und Nordirland für diesen Rahmen verantwortlich. | |

| Gesetz über den Zugang zu Gesundheitsakten von 1990: Das Gesetz über den Zugang zu Gesundheitsakten von 1990 (c.23) ist ein Gesetz des Parlaments des Vereinigten Königreichs, das für Menschen in England, Wales und Schottland gilt. | |

| Zugang zur Hochschulbildung: Das Access to Higher Education (HE) -Diplom ist eine britische Qualifikation, die Studenten - in der Regel ab 19 Jahren - auf das Studium als Student an einer Universität vorbereitet. Das Diplom richtet sich an Personen, die eine höhere Ausbildung absolvieren möchten, aber die Schule verlassen haben, ohne eine Qualifikation der Stufe 3 zu erreichen, z. B. Abitur. Nach Abschluss des Studiums wird das Zugangsdiplom in der gleichen Position wie das Abitur ausgestellt, sodass Inhaber BA-Abschlüsse, BSc-Abschlüsse, HNCs, HNDs, LLBs und andere Bachelor-Abschlüsse erwerben können. Seit 1989 besteht ein nationaler Rahmen. Die Quality Assurance Agency (QAA), die Regulierungsbehörde für den Zugang zu Hochschulen, ist seit ihrer Gründung im Jahr 1997 in England, Wales und Nordirland für diesen Rahmen verantwortlich. | |

| Zugang zur Hochschulbildung: Das Access to Higher Education (HE) -Diplom ist eine britische Qualifikation, die Studenten - in der Regel ab 19 Jahren - auf das Studium als Student an einer Universität vorbereitet. Das Diplom richtet sich an Personen, die eine höhere Ausbildung absolvieren möchten, aber die Schule verlassen haben, ohne eine Qualifikation der Stufe 3 zu erreichen, z. B. Abitur. Nach Abschluss des Studiums wird das Zugangsdiplom in der gleichen Position wie das Abitur ausgestellt, sodass Inhaber BA-Abschlüsse, BSc-Abschlüsse, HNCs, HNDs, LLBs und andere Bachelor-Abschlüsse erwerben können. Seit 1989 besteht ein nationaler Rahmen. Die Quality Assurance Agency (QAA), die Regulierungsbehörde für den Zugang zu Hochschulen, ist seit ihrer Gründung im Jahr 1997 in England, Wales und Nordirland für diesen Rahmen verantwortlich. | |

| Zugang zur Geschichte: Access to History ist eine britische Buchreihe, die für das Studium vor der Universität konzipiert wurde. Die Serie wurde von Keith Randell (1943-2002) konzipiert und entwickelt, der Bücher für Studenten "so wie sie sind, nicht so, wie wir es uns wünschen" produzieren wollte. Die Reihe wird von Hodder Education veröffentlicht und enthält Titel, die für alle wichtigen Vergabestellen relevant sind, darunter AQA, Pearson Edexcel, OCR und WJEC. |  |

| Informationsfreiheit: Informationsfreiheit ist die Freiheit einer Person oder von Personen, Informationen zu veröffentlichen und zu konsumieren. Der Zugang zu Informationen ist die Fähigkeit eines Einzelnen, Informationen effektiv zu suchen, zu empfangen und weiterzugeben. Dies umfasst manchmal "wissenschaftliches, indigenes und traditionelles Wissen, Informationsfreiheit, Aufbau offener Wissensressourcen, einschließlich offenem Internet und offener Standards, offener Zugang und Verfügbarkeit von Daten, Bewahrung des digitalen Erbes, Achtung der kulturellen und sprachlichen Vielfalt, wie z Förderung des Zugangs zu lokalen Inhalten in zugänglichen Sprachen, qualitativ hochwertige Bildung für alle, einschließlich lebenslanges Lernen und E-Learning, Verbreitung neuer Medien und Informationskompetenz und -kompetenzen sowie soziale Inklusion online, einschließlich Beseitigung von Ungleichheiten aufgrund von Fähigkeiten, Bildung, Geschlecht, Alter, Rasse, ethnische Zugehörigkeit und Zugänglichkeit für Menschen mit Behinderungen sowie Entwicklung von Konnektivität und erschwinglichen IKT, einschließlich Mobil-, Internet- und Breitbandinfrastrukturen ". |  |

| Weltbankgruppe: Die Weltbankgruppe ( WBG ) ist eine Familie von fünf internationalen Organisationen, die Leveraged Loans an Entwicklungsländer vergeben. Es ist die größte und bekannteste Entwicklungsbank der Welt und Beobachter der Entwicklungsgruppe der Vereinten Nationen. Die Bank hat ihren Hauptsitz in Washington, DC, USA. Im Geschäftsjahr 2014 wurden Darlehen und Unterstützung in Höhe von rund 61 Mrd. USD für "Entwicklungs-" und Transformationsländer bereitgestellt. Die erklärte Mission der Bank ist es, die beiden Ziele zu erreichen, extreme Armut zu beenden und gemeinsamen Wohlstand aufzubauen. Die Gesamtkreditvergabe belief sich 2015 in den letzten 10 Jahren im Rahmen der entwicklungspolitischen Finanzierung auf rund 117 Mrd. USD. Die fünf Organisationen sind die Internationale Bank für Wiederaufbau und Entwicklung (IBRD), die International Development Association (IDA), die International Finance Corporation (IFC), die Multilaterale Agentur für Investitionsgarantie (MIGA) und das Internationale Zentrum für die Beilegung von Investitionsstreitigkeiten (ICSID) ). Die ersten beiden werden manchmal gemeinsam als Weltbank bezeichnet. |  |

| Gesetz über den Zugang zu Informationen: Das Gesetz über den Zugang zu Informationen oder das Informationsgesetz ist ein kanadisches Gesetz, das das Recht auf Zugang zu Informationen unter der Kontrolle einer Institution der Bundesregierung vorsieht. Ab 2020 erlaubte das Gesetz "Personen, die 5 US-Dollar zahlen, eine Reihe von Bundesakten anzufordern". In Absatz 2. (1) des Gesetzes ("Zweck") wird festgelegt, dass Regierungsinformationen der Öffentlichkeit zugänglich sein sollten, jedoch mit den erforderlichen Ausnahmen vom Recht auf Zugang, die begrenzt und spezifisch sein sollten, und dass Entscheidungen über die Offenlegung von Regierungsinformationen getroffen werden sollten sollte unabhängig von der Regierung überprüft werden. In späteren Absätzen wird die Verantwortung für diese Überprüfung einem Informationskommissar übertragen, der direkt an das Parlament und nicht an die an der Macht befindliche Regierung berichtet. Das Gesetz gibt dem Kommissar jedoch die Befugnis, die Veröffentlichung der angeforderten Informationen, die nach Ansicht des Kommissars keiner im Gesetz festgelegten Ausnahme unterliegen, nur zu empfehlen, anstatt sie zu erzwingen. |  |

| Zugang zu Informationen Central Clearing House: Das Central Clearing House für den Zugang zu Informationen wurde von der britischen Regierung im Januar 2005 eingerichtet. Das Central Clearing House wurde eingerichtet, um eine einheitliche Anwendung des Data Protection Act 1998, des Freedom of Information Act 2000 und der Environmental Information Regulations (EIRs) sicherzustellen. über die Zentralregierung. Das Central Clearing House bietet fachkundige Beratung für Fälle, die an den Information Commissioner oder das Information Tribunal verwiesen werden. | |

| Informationskommissar von Kanada: Der Information Commissioner of Canada ist ein unabhängiger Ombudsmann und ein Beamter des kanadischen Parlaments, der direkt an das House of Commons of Canada und den Senat von Kanada berichtet. | |

| Internationaler Tag für den universellen Zugang zu Informationen: Der Internationale Tag für den universellen Zugang zu Informationen (IDUAI) wurde am 15. Oktober 2019 auf der 74. Generalversammlung der Vereinten Nationen am 28. September ausgerufen. |  |

| Gesetz über den Zugang zu Informationen und den Schutz der Privatsphäre (Simbabwe): Das Gesetz über den Zugang zu Informationen und den Schutz der Privatsphäre (AIPPA) wurde 2002 vom simbabwischen Parlament unter der Mehrheit der Zimbabwe African National Union - Patriotische Front (ZANU-PF) und des ehemaligen Präsidenten Robert Mugabe durchgesetzt. | |

| Zugang zu Insight: Access to Insight ist eine buddhistische Theravada-Website, die Zugang zu vielen übersetzten Texten aus dem Tipitaka sowie zu zeitgenössischen Materialien bietet, die von der Buddhist Publication Society und vielen Lehrern aus der thailändischen Waldtradition veröffentlicht wurden. | |

| Zugang zur Justiz: Access to Justice (AJ) wurde 1999 gegründet und ist eine in Nigeria ansässige Menschenrechtsorganisation mit Sitz in Lagos. Laut ihrer Website "handelt es sich um eine Interessenvertretung für Justiz, die sich dafür einsetzt, die Rechte des gleichen und nichtdiskriminierenden Zugangs zu Gerichten zu verteidigen, den Zugang von marginalisierten Menschen zu gleicher und unparteiischer Justiz zu erweitern, Korruption in der Justizverwaltung anzugreifen und rechtliche Kämpfe zu unterstützen Menschenwürde und Verbreitung rechtlicher Ressourcen, die zur Erreichung dieser Ziele beitragen. " AJ verfolgt ihre Ziele durch drei verwandte Programme: Judicial Integrity and Independence Program; Legal Access Program; und Legal Resources Program. Sie veröffentlichen Bücher, Zeitschriften und Artikel zur Unterstützung ihrer Arbeit. | |

| Gesetz über den Zugang zur Justiz: Der Zugang zum Justizgesetz kann sich beziehen

| |

| Gesetz über den Zugang zur Justiz von 1999: Das Gesetz über den Zugang zur Justiz von 1999 ist ein Gesetz des Parlaments des Vereinigten Königreichs. Es ersetzte das Rechtshilfesystem in England und Wales. Sie schuf die Legal Services Commission, die das Legal Aid Board ersetzte, und zwei neue Systeme: den Community Legal Service zur Finanzierung von Zivil- und Familiensachen und den Criminal Defense Service für Strafsachen. Das Gesetz sieht eine Obergrenze für die Höhe der zivilrechtlichen Rechtshilfe vor. Die Verwendung von bedingten Gebührenvereinbarungen, die allgemein als "No-Win-No-Fee" bezeichnet werden, wurde auf die meisten zivilgerichtlichen Fälle ausgedehnt. |  |

| Zugang zu Justizinitiativen: Der Zugang zu Justizinitiativen und -programmen soll Rechtsdienstleistungen für Bevölkerungsgruppen erbringen, die ansonsten möglicherweise Schwierigkeiten haben, Rechtsberatung und -vertretung zu erhalten. Ohne Zugang zur Justiz sind die Menschen nicht in der Lage, ihre Rechte uneingeschränkt auszuüben, Diskriminierung herauszufordern oder Entscheidungsträger für ihre Handlungen zur Rechenschaft zu ziehen. | |

| Zugang zur Wissensbewegung: Die A2K- Bewegung ( Access to Knowledge ) ist eine lose Sammlung zivilgesellschaftlicher Gruppen, Regierungen und Einzelpersonen, die sich auf die Idee einigen , dass der Zugang zu Wissen mit den Grundprinzipien von Gerechtigkeit, Freiheit und wirtschaftlicher Entwicklung verbunden sein sollte. | |

| Zugang zur Wissensbewegung: Die A2K- Bewegung ( Access to Knowledge ) ist eine lose Sammlung zivilgesellschaftlicher Gruppen, Regierungen und Einzelpersonen, die sich auf die Idee einigen , dass der Zugang zu Wissen mit den Grundprinzipien von Gerechtigkeit, Freiheit und wirtschaftlicher Entwicklung verbunden sein sollte. | |

| Zugang zur Wissensbewegung: Die A2K- Bewegung ( Access to Knowledge ) ist eine lose Sammlung zivilgesellschaftlicher Gruppen, Regierungen und Einzelpersonen, die sich auf die Idee einigen , dass der Zugang zu Wissen mit den Grundprinzipien von Gerechtigkeit, Freiheit und wirtschaftlicher Entwicklung verbunden sein sollte. | |

| Gesetz über den Zugang zu medizinischen Berichten von 1988: Das Gesetz über den Zugang zu medizinischen Berichten von 1988 (c.28) ist ein Gesetz des Parlaments des Vereinigten Königreichs, das für Menschen in England, Wales und Schottland gilt. | |

| Zugang zum Medizinindex: Der Access to Medicine Index ist ein Ranking-System, das seit 2008 alle zwei Jahre von der Access to Medicine Foundation in Amsterdam, Niederlande, veröffentlicht wird. Diese internationale gemeinnützige Organisation wird von der Bill & Melinda Gates Foundation, dem britischen Ministerium für internationale Entwicklung, finanziert. DFID) und das niederländische Außenministerium. Es zählt die 20 größten Pharmaunternehmen der Welt nach ihrer Fähigkeit, ihre Arzneimittel in 106 Ländern mit niedrigem bis mittlerem Einkommen verfügbarer, erschwinglicher, zugänglicher und akzeptabler zu machen. Der Zweijahresindex soll die Industrie dazu anregen, den Zugang in Entwicklungsländern zu verbessern, die Aktivitäten ihrer Kollegen aufzuzeigen und ihnen, Regierungen, Investoren, der Zivilgesellschaft, Patientenorganisationen und Hochschulen zu ermöglichen, eine gemeinsame Ansicht darüber zu sammeln, wie Pharmaunternehmen sich entwickeln können weiterer Vorgang. | |

| Zugang zum Medizinindex: Der Access to Medicine Index ist ein Ranking-System, das seit 2008 alle zwei Jahre von der Access to Medicine Foundation in Amsterdam, Niederlande, veröffentlicht wird. Diese internationale gemeinnützige Organisation wird von der Bill & Melinda Gates Foundation, dem britischen Ministerium für internationale Entwicklung, finanziert. DFID) und das niederländische Außenministerium. Es zählt die 20 größten Pharmaunternehmen der Welt nach ihrer Fähigkeit, ihre Arzneimittel in 106 Ländern mit niedrigem bis mittlerem Einkommen verfügbarer, erschwinglicher, zugänglicher und akzeptabler zu machen. Der Zweijahresindex soll die Industrie dazu anregen, den Zugang in Entwicklungsländern zu verbessern, die Aktivitäten ihrer Kollegen aufzuzeigen und ihnen, Regierungen, Investoren, der Zivilgesellschaft, Patientenorganisationen und Hochschulen zu ermöglichen, eine gemeinsame Ansicht darüber zu sammeln, wie Pharmaunternehmen sich entwickeln können weiterer Vorgang. | |

| Kanadas Regime für den Zugang zu Arzneimitteln: Das kanadische Regime für den Zugang zu Arzneimitteln ( Access to Medicines Regime, CAMR) ist ein von der kanadischen Regierung eingeführtes Verfahren, das es Kanada ermöglicht, Zwangslizenzen für den Export wesentlicher Arzneimittel in Länder zu erlassen, die nicht in der Lage sind, eigene Arzneimittel herzustellen. | |

| Zugang zu Musik: Access to Music war ein in Großbritannien ansässiger unabhängiger Schulungsanbieter, der sich auf branchenorientierte Popmusik und kreative Bildung spezialisiert hatte. Es operierte in ganz England mit speziellen Musikhochschulen in Birmingham, Brighton, Bristol, Darlington, Great Yarmouth, Lincoln, London, Manchester, Norwich und York. Der Hauptsitz befand sich in Birmingham. |  |

| Liste der Parlamentsakte im Vereinigten Königreich: Dies ist eine Liste von Links zu Listen von Gesetzen des Parlaments des Vereinigten Königreichs, gruppiert nach Zeitraum. Es enthält auch Informationen zu einer Reihe von Handlungen mit ähnlichem Zweck. |  |

| Zugang zu Satellitenfernsehen für 10.000 afrikanische Dörfer: Der Zugang zu Satellitenfernsehen für 10.000 afrikanische Dörfer ist ein Kooperationsprojekt zwischen China und Afrika, das darauf abzielt, die digitale Kluft in afrikanischen ländlichen Gebieten zu verringern, indem Dörfern Zugang zu digitalem Fernsehen gewährt wird. Bis April 2019 wurden Projekte in 16 Ländern südlich der Sahara abgeschlossen. | |

| Zugang zu Satellitenfernsehen für 10.000 afrikanische Dörfer: Der Zugang zu Satellitenfernsehen für 10.000 afrikanische Dörfer ist ein Kooperationsprojekt zwischen China und Afrika, das darauf abzielt, die digitale Kluft in afrikanischen ländlichen Gebieten zu verringern, indem Dörfern Zugang zu digitalem Fernsehen gewährt wird. Bis April 2019 wurden Projekte in 16 Ländern südlich der Sahara abgeschlossen. |

Thursday, March 11, 2021

Access code, Access code, Access Computer College

Subscribe to:

Post Comments (Atom)

-

3-2-1 Kontakt: 3-2-1 Contact ist eine amerikanische naturwissenschaftliche Fernsehsendung, die von der Kinderfernsehwerkstatt produzie...

-

2-Acylglycerin-O-Acyltransferase: In der Enzymologie ist eine 2-Acylglycerin-O-Acyltransferase ein Enzym, das die chemische Reaktion k...

No comments:

Post a Comment